Cybersicherheit und Digitale Souveränität

security infosec cybersec sovereigntyEstimated reading time: 6 minutes

Am 19. und 20. April findet die Potsdamer Sicherheitskonferenz statt. Die Themen reichen vom Schutz kritischer Infrastrukturen, über Cyberwar bis hin zu Cybersicherheit und Digitale Souveränität. Über letzteren Punkt möchte ich vorab einige Worte schreiben, die aus meiner Sicht relevant sind und hoffentlich teilweise zur Ansprache kommen.

In einer Zeit, in der wir immer mehr unserer persönlichen und geschäftlichen Informationen online teilen und unsere Abhängigkeit von Technologie zunimmt, wird die Bedeutung von Cybersicherheit und digitaler Souveränität immer größer.

Cybersicherheit bezieht sich auf den Schutz von Computersystemen, Netzwerken und Daten vor unbefugtem Zugriff, Diebstahl oder Schädigung. In einer Welt, in der Unternehmen und Regierungen auf komplexe IT-Systeme angewiesen sind, um ihre täglichen Aufgaben zu erledigen, können Cyberangriffe erhebliche Auswirkungen haben. Ein erfolgreicher Angriff kann zu erheblichen Verlusten von Geld, Daten, Reputation und im schlimmsten Fall sogar zur Gefährdung von Menschenleben führen.

Wenn von digitaler Souveränität die Rede ist, bezieht man sich meist auf die Fähigkeit eines Landes oder einer Organisation, ihre digitale Infrastruktur, ihre Daten und ihre Informationen zu kontrollieren und zu schützen. Sie ist ein wichtiger Faktor für die nationale Sicherheit und die Wettbewerbsfähigkeit in der (digitalen) Wirtschaft. Eine Beeinträchtigung digitaler Souveränität kann unter anderem durch die Abhängigkeit von ausländischen Anbietern und Technologien entstehen; Ein Beispiel hierfür ist der großflächige Einsatz von Microsoft Windows in der Wirtschaft.

Was gilt es zu schützen?

-

Menschen: An erster Stelle sollte immer der Schutz von Menschenleben stehen. Gerade in produzierenden Gewerben, können Cyberangriffe erhebliche Schäden verursachen und das Leib und Wohl von Menschen gefärden. Weiterhin sind Menschen oft das schwächste Glied in der Sicherheitskette. Schulungen/Awareness training in Bezug auf die Gefahren von Phishing-Attacken, Social Engineering und anderen Bedrohungen können dazu beitragen, die Sicherheitsrisiken zu minimieren.

-

Daten: Daten sind eines der wertvollsten Assets für Unternehmen. Daher ist es wichtig, sicherzustellen, dass diese gegen unbefugten Zugriff, Diebstahl, Modifizierungen oder Verlust geschützt sind. Hierbei kann die Implementierung von starker Verschlüsselung, Zugriffskontrollen, Backups sowie die Verwendung von sicheren Protokollen helfen.

-

Netzwerke: Die Netzwerkinfrastruktur ist das Rückgrat der meisten Unternehmen. Der Schutz der Netzwerkintegrität ist daher von entscheidender Bedeutung. Firewalls, Monitoring, Intrusion Detection und Prevention Systeme (IDS/IPS), sowie eine gute Netzwerksegmentierung sind wichtige Voraussetzungen um Schutz zu gewährleisten.

-

Anwendungen: Anwendungen sind ein wichtiger Bestandteil der meisten Unternehmen. Ob Eigenentwicklung oder Commercial of the Shelf Software (COTS), sie müssen mittels gutem Update- und Patchmanagement vor Sicherheitslücken geschützt werden. Penetrations-Tests und Sicherheitaudits können dazu beitragen, Schwachstellen in Anwendungen zu identifizieren und so zur kontinuierlichen Verbessurung der Sicherheit im Unternehmen beitragen.

-

Endgeräte: Ein Angriff mittels Viren und Malware auf Endgeräten wie Laptops, Workstations und Mobilgeräten, wird von Hackern genutzt um in Systeme einzudringen. Die Implementierung guter Passwortrichtlinien, Update- und Patchmanagement, die Verwendung von Antiviren-Software und die Durchführung regelmäßiger Sicherheitsupdates können helfen, Endgeräte zu schützen.

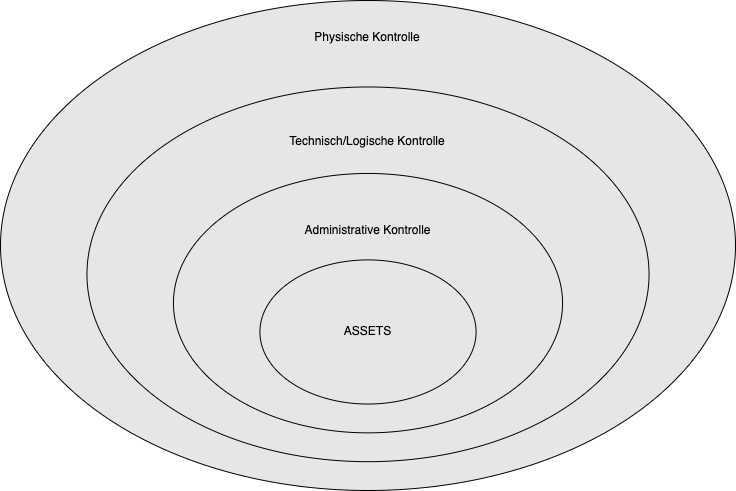

Insgesamt sollte der Fokus für den Schutz von Assets auf verschiedenen Sicherheitsschichten basieren, oft spricht man “defense-in-depth” oder “layered security”. Simpel formuliert gibt es drei Arten von Kontrollen die implementiert werden sollten; Physische, technisch/logische und administrative Kontrollen.

Beispiele

-

Physische Kontrollen: Wachen, Zäune, Bewegungsmelder, verschlossene Türen, Laptop-Schlösser, Ausweise, Magnetkarten, Videokameras, etc.

-

Technisch/logische Kontrollen: Authentifizierungsmethoden (wie Benutzernamen, Passwörter, Smartcards und biometrische Daten), Verschlüsselung, ACLs, Firewalls, Router, etc.

-

Administrativer Kontrollen: Richtlinien, Datenklassifizierungen und -kennzeichnungen, Schulungsmaßnahmen/Awareness training, etc.

Cloud

Die Bedeutung von Cybersicherheit und digitaler Souveränität wird auch durch die zunehmende Nutzung von Cloud-Diensten und das Internet der Dinge (IoT) unterstrichen. Cloud-Dienste ermöglichen es Unternehmen, ihre IT-Infrastruktur auszulagern, was zwar Vorteile wie Kosteneinsparungen und Flexibilität bietet, aber auch zu einer erhöhten Abhängigkeit von Drittanbietern führt. Das Internet der Dinge ermöglicht es, Gegenstände wie Haushaltsgeräte, Autos und medizinische Geräte mit dem Internet zu verbinden, was neue Möglichkeiten für Cyberangriffe eröffnet.

-

Zugriffskontrolle: Unternehmen sollten sicherstellen, dass der Zugriff auf ihre Cloud-Dienste nur für autorisierte Benutzer und Anwendungen erfolgt. Hierbei können Methoden wie Zwei-Faktor-Authentifizierung und starke Passwortrichtlinien helfen. Selbst für Cloud-Anbieter ist das Thema Cloud und Zugriffskontrolle hoch komplex -> BingBang: AAD misconfiguration led to Bing.com results manipulation and account takeover

-

Datenverschlüsselung: Daten in der Cloud sollten wenn möglich immer verschlüsselt werden, um sicherzustellen, dass sie vor unbefugtem Zugriff geschützt sind. Eine starke Verschlüsselung sollte durch die Nutzung von Verschlüsselungsprotokollen wie TLS oder AES gewährleistet werden.

-

Sicherheitsüberwachung: Auch für Cloud-Dienste ist kontinuierliches Überwachen wichtig, um ungewöhnliche Aktivitäten oder Angriffe zu erkennen und darauf reagieren zu können. Hierbei können die nativen Tools der Cloud-Anbieter, wie z.B. CloudWatch von AWS, helfen.

-

Datensicherung: So selbstverständlich es auch klingen mag, die Realität in Bezug auf Backups und Backupstrategien lässt oftmals zu wünschen übrig. Um sicherzustellen, dass Daten im Falle eines Ausfalls oder Angriffs wiederhergestellt werden können, sind Redundanzen und Backups zwingend erforderlich. Fast jeder Cloud-Anbieter bietet Cloud-basierte Backup-Lösungen an und diese sollten auch genutzt werden. Für überlebenswichtige Dokumente wie zum Biespiel Patente die zentral sind, kann man über ein offline backup im Tresor nachdenken um die Resillienz vor Ransomware-angriffen zu erhöhen.

-

Vertragsgestaltung: Unternehmen sollten in ihren Verträgen mit Cloud-Service-Providern klare Sicherheitsvereinbarungen und SLAs aushandeln, um sicherzustellen, dass ihre Daten und Systeme geschützt sind und im Falle eines Ausfalls schnell wiederhergestellt werden können.

-

Schulung: Gerade in Bezug auf Cloud-Services können durch gefährliches Halbwissen sehr schnell Sicherheitsrisiken entstehen. Angefangen von ungesicherten Daten-Vaults die ohne Zugriffskontrolle über das Internet erreichbar sind, bis hin zu schwachen Zugriffskontrollen, sind die Fehlkonfigurationen im Bezug auf Cloud vielfältig. Daher sollten Unternehmen ihren Fokus geziehlt auf die Schulung der Verantwortlichen von Cloud-Services legen, nämlich der IT und des Senior Managements.

Wie wird man digital Souverän?

Wie alles in der Cyber- bzw. Informationssicherheit ist auch digitale Souveränität ein fortlaufender Prozess. Um digital wirklich souverän zu werden, ist es notwendig Technologien zu verstehen, Prozesse richtig zu gestalten und den Status quo ständig zu hinterfragen und auf Aktualität hin zu überprüfen. Werden die oben beschriebenen Sicherheitsmaßnahmen korrekt angewandt, hat man schon den ersten Schritt in die richtige Richtung getan.

Weiterhin ist es wichtig in Forschung und Entwicklung zu investieren. Wie eingangs beschrieben, macht man sich durch die Nutzung fremder Technologien (vor allem von propritärer Hard- und Software) immer vom jeweiligen Anbieter/Staat abhängig. Auch produzierende Unternehmen sollten hierauf ein besonderes Augenmerk auf ihre eingesetzten Gerätschaften richten.

Fazit

In hinblick auf Cybersicherheit hat jedes Unternehmen, jede Organisation und jede Regierung immer alle Hände voll zu tun. Allein im Bereich der Digitalisierung hinkt Deutschland weit hinterher, um auch mal das Beispiel eines Staates zu nehmen. Von Sicherheit ist hier ja noch nichteinmal die Rede. Man kann dies aber auch als Chance sehen; Wenn gewisse Technologien noch garnicht vorhanden sind, sollte man bei der Entwicklung und Implementierung von Anfang an den Fokus auf Sicherheit legen.

Insgesamt sind Cybersicherheit und digitale Souveränität in einer zunehmend vernetzten Welt von entscheidender Bedeutung. Unternehmen und Regierungen proaktiv handeln um ihre (digitale) Infrastrutkur und damit auch letzlich ihre Souveränität zu schützen, somit kann Wettbewerbsfähigkeit und der Schutz von Personal und Mitmenschen gewährleistet werden.