Cyberangriffe - Bedrohungen - Auswirkungen

security hacking germanEstimated reading time: 4 minutes

“Die Zahl der Angriffe auf IT- und OT-Infrastrukturen hat in den letzten Jahren drastisch zugenommen.” Solche und ähnliche Aussagen finden sich mittlerweile nicht mehr nur auf einschlägigen Nachrichtenseiten im Internet. Das Verständnis darüber, dass Cyberangriffe von Kriminellen keinesfalls Fiktion aus Hollywood sind, dringt langsam aber sicher in das Bewusstsein der Menschen1.

Bedrohungen

Was sind eigentlich die wesentlichen Bedrohungen denen Unternehmen oder immer häufiger Städte/Kommunen (z.B. Witten2 und Schwerin3) ausgesetzt sind? Meistens verfolgen Kriminelle die Absicht Lösegelder zu erbeuten. Hin und wieder kommt es aber auch vor, dass das Ziel Wirtschaftsspionage oder Wettbewerbsbehinderung, wie die Lahmlegung von Anlagen und Infrastruktur ist. Handwerksmittel sind oft Ransomware-Programme wie zum Beispiel WannaCry4 oder Petya5. Für detaillierte Informationen was Ransomware ist6, wie Kriminelle vorgehen7 und wie man sich schützen kann8, empfehle ich den Blog von Dr. Michael Gschwender zu lesen. Oft werden aber auch (nur) komplette Daten(banken) geleaked und diese dann in den Tiefen des Netzes verkauft. Über die Auswirkungen von letzterem auf Privatpersonen möchte ich nachfolgend eingehen.

Auswirkungen

Solang man selbst nicht davon betroffen ist, fallen solche Attacken meist kaum ins Gewicht. Vermutlich kennen viele Privatpersonen Angriffe dieser Art lediglich vom Hörensagen her. Indirekt kann man trotzdem betroffen sein. Nehmen wir Fälle wie die geleakten Datenbanken von Yahoo9, wird man feststellen das man sich selbst eventuell doch im Kreis der Betroffenen befindet. Selbige Aussage kann man über eine Vielzahl von Datenleaks stellen. Die Liste10 ist sehr lang und es ist davon auszugehen, dass diese sich über die Zeit noch wesentlich verlängern wird.

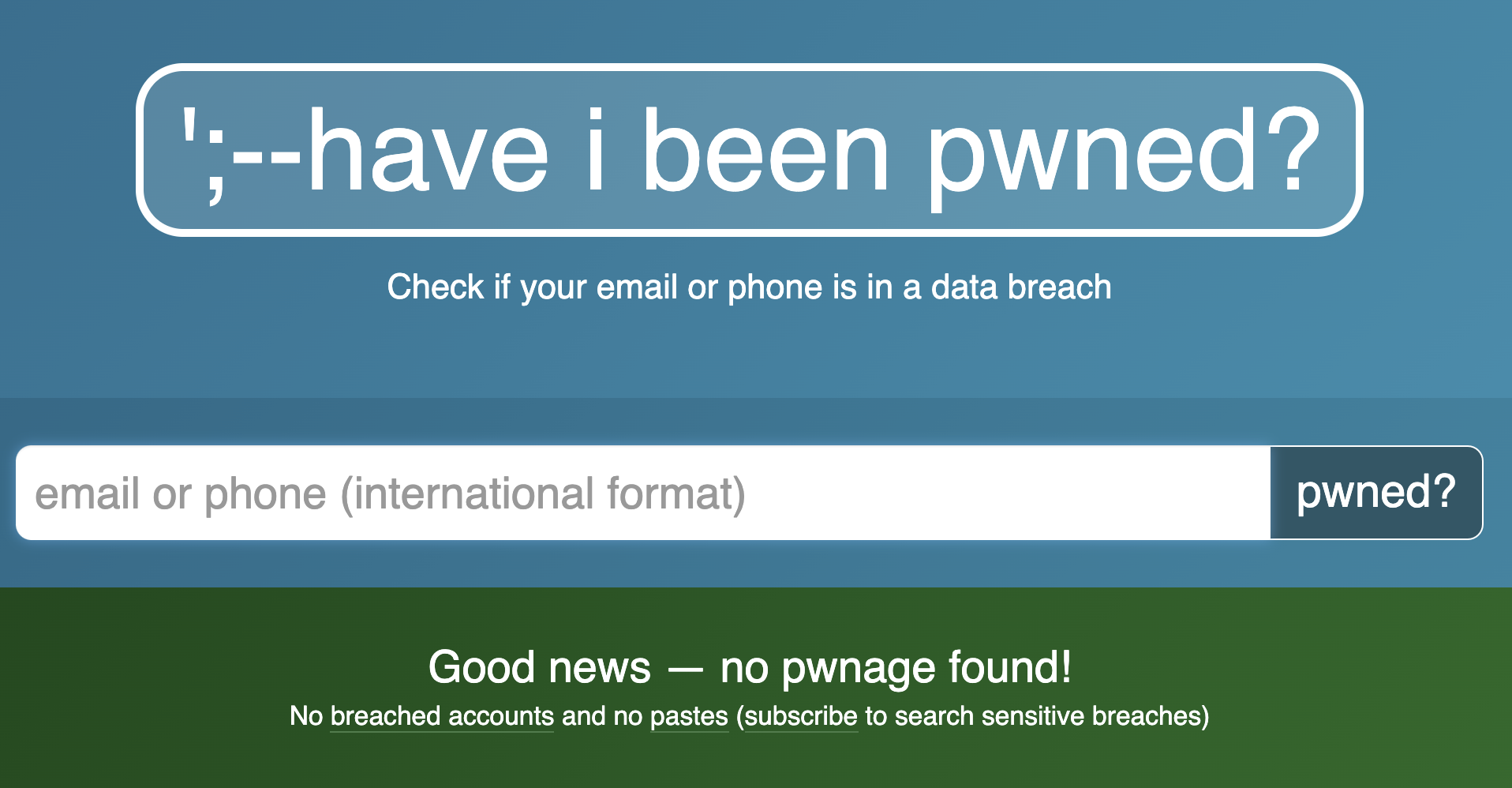

Eine gute Möglichkeit um zu überprüfen ob man selbst Schaden erlitten hat, kann mithilfe von haveibeenpwnd überprüft werden.

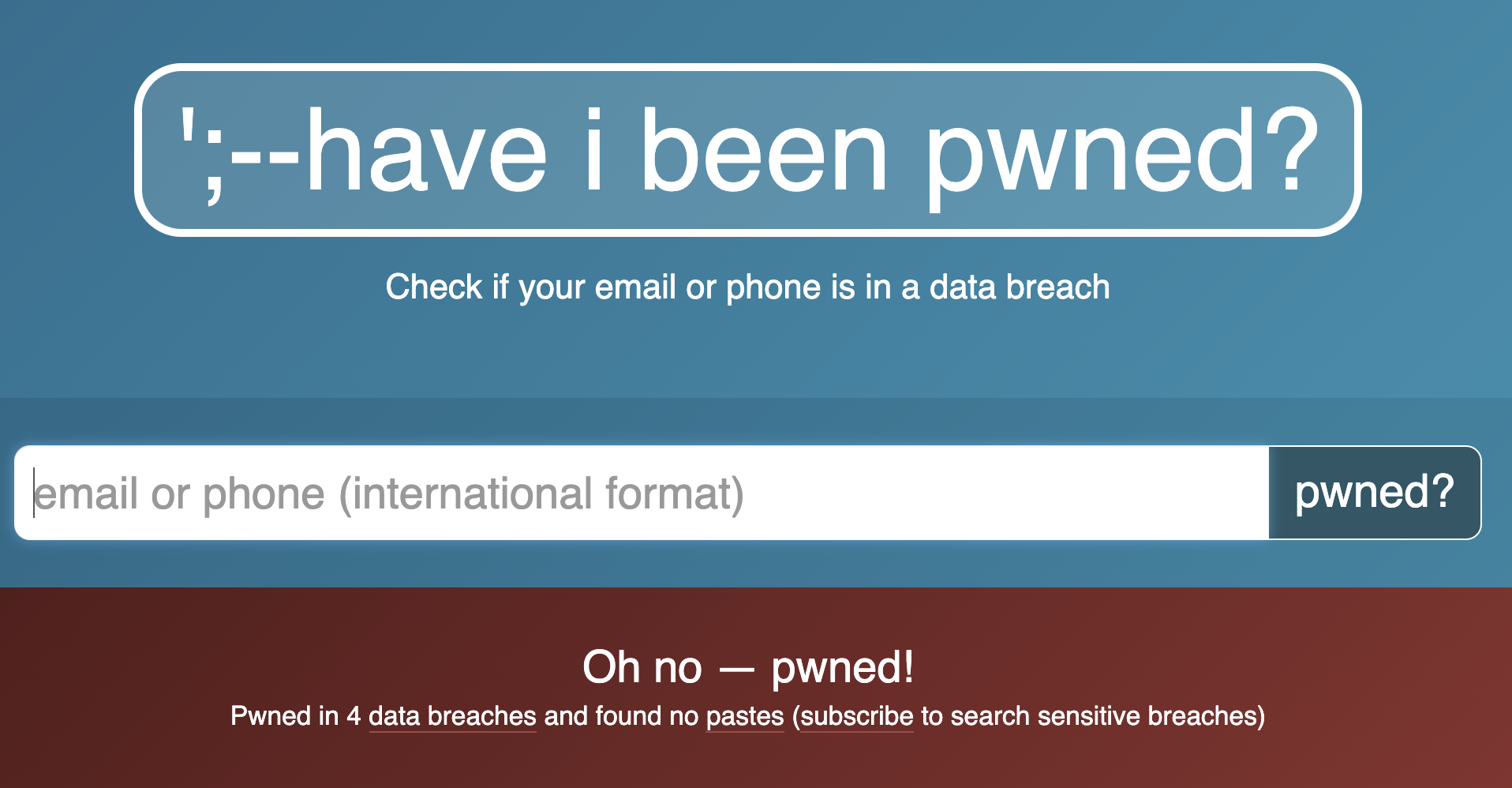

Ist mit Ihrer Mail alles in Ordnung, ist wie im oberen Bild zu erkennen nichts weiter zu tun. Haben Sie allerdings Schaden durch einen Datenbankdiebstahl erlitten, dann kann die Fehlermeldung ähnlich wie die Nachfolgende aussehen.

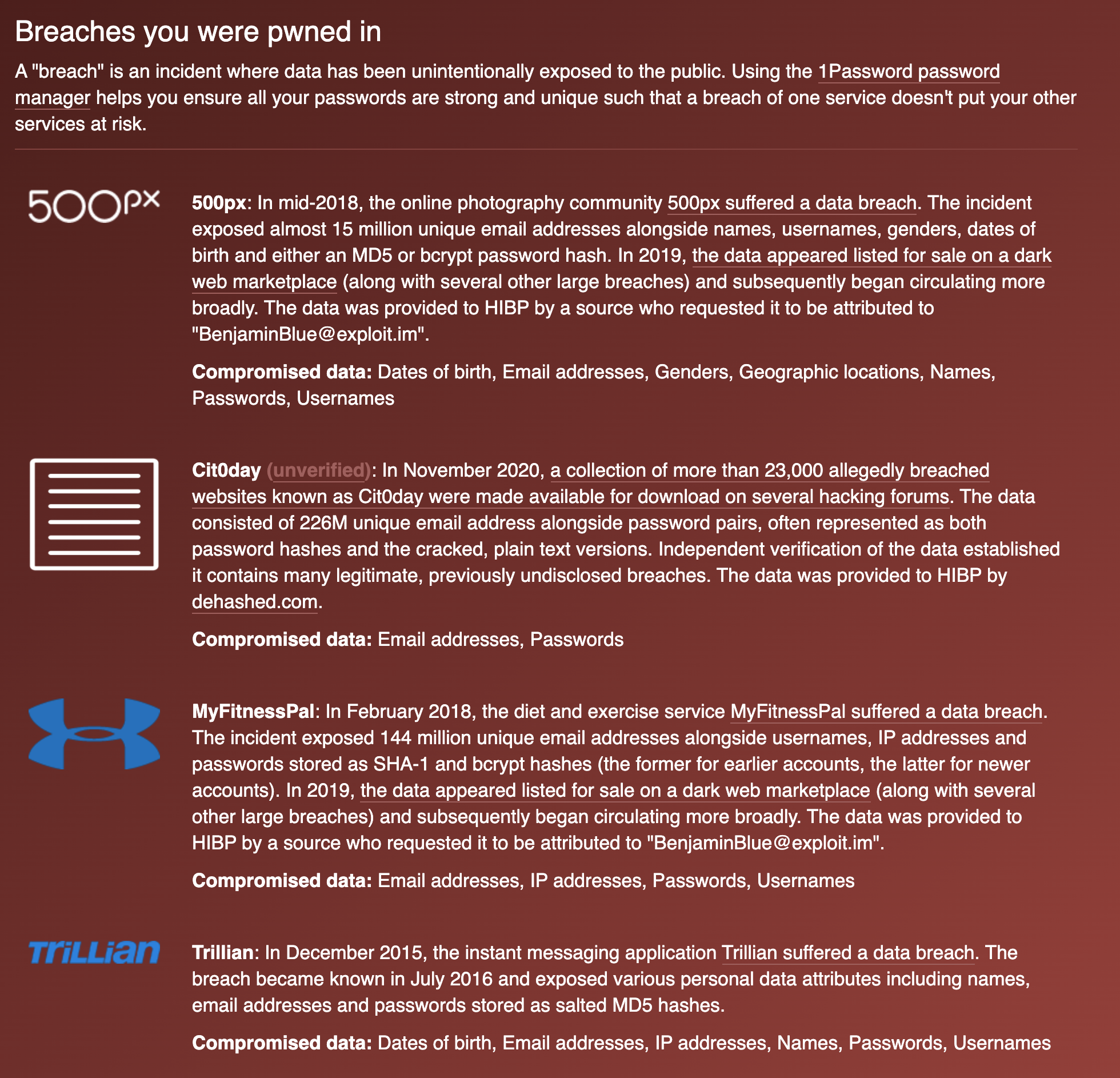

Weiterhin ist die Seite so freundlich Ihnen noch mitzuteilen, welche Services tatsächlich betroffen sind.

Anmerkung: Kein Anspruch auf Vollständigkeit. Um zu überprüfen ob die eigene E-Mail in den “großen Leaks” vorkommt, ist haveibeenpwned mit Sicherheit eine gute Anlaufstelle. Dennoch bedeutet es nicht, dass wenn ein positives Ergebnis herauskommt, Ihre E-Mail Adresse nicht in Leaks von “kleineren” Services vorkommt!

Auswirkungen auf Unternehmen

Das oben Beschriebene richtet sich in erster Linie an interessierte Privatpersonen. Was für Auswirkungen gezielte Angriffe auf Unternehmen bedeuten, stellt folgender Artikel ganz gut dar: The DFIR Report: From Word to Lateral Movement in 1 Hour.

Mitigation

Was ist also zu tun, wenn Sie von letzterem tatsächlich betroffen sind? Das wichtigste zuerst: Geraten Sie nicht in Panik! Nehmen Sie sich die Zeit, die Passwörter der Dienste die betroffen sind zu ändern. Sollten Sie aus Gewohnheit für alle Dienste mit denen Ihre E-Mail verknüpft ist, generell das selbe Passwort verwendet haben (Password Reuse), verwenden Sie einen Passwortmanager und wählen Sie für alle Dienste unterschiedliche Passwörter. Sollten Sie zusätzlich Interesse an der Thematik (un)-sichere Passwörter haben, können Sie gerne diesen Blogpost von mir lesen. Zusätzlich ist es immer empfehlenswert, dort wo es möglich ist, eine Multifaktor-Authentifizierung zu benutzen. Beispiele hierfür können Hardware-basierte Tokens sein, oder ganz bequem per Smartphone und App (z.B. Microsoft Authenticator).

Man kann davon ausgehen, dass es in Zukunft noch weitaus mehr Angriffe auf Unternehmen geben wird. Die Privatperson selbst kann sich zwar nicht hundert Prozent davor schützen, aber immerhin Gegenmaßnahmen treffen um die Auswirkungen zu minimieren. Wieso ist ein hundert prozentiger Schutz nicht möglich? Gehen wir vom Worst-case Szenario aus: Der Service den Sie benutzen speichert Informationen wie Passwörter in Klartext in seiner Datenbank ab. Wenn besagter Service Ihnen nicht die Möglichkeit einer Multifaktor-Authentifizierung bietet, wird es hier schon schwierig Gegenmaßnahmen zu treffen.

Zusammengefasst sind aber folgende Möglichkeiten immer in Erwägung zu ziehen:

- Multifaktor-Authentifizierung wo nur möglich verwenden

- Passwortmanager mit starken Passwörtern nutzen

- Passwörter regelmäßig ändern (z.B. alle 90 Tage)

- Für jeden verwendeten Dienst ein eigenes Passwort verwenden -> Password Reuse vermeiden!

Hier noch ein paar Tipps In Bezug auf Bedrohungen wie Phishing:

- Überprüfen Sie von wem die Mail kommt

- Überprüfen Sie die vermeintliche URL die Sie anklicken “sollen”

- Dateien die Macros enthalten (Word,Excel) nicht einfach öffnen, die Warnungen die Sie erhalten gibt es nicht ohne Grund

Weiterhin ist es auch immer sinnvoll an Awareness Kampagnen und Sicherheitstrainings des Arbeitgebers teilzunehmen. Sollte Ihr Arbeitgeber kein Training anbieten, ist es empfehlenswert Ihn darauf aufmerksam zu machen und Profis wie Dr. Gschwender zu Rat zu ziehen.

-

Studien in wie weit Menschen einen Cyberangriff bewusst als etwas Verheerendes wahrnehmen wären interessant. Wenn Ihnen hier ein(e) aussagekräftige(s) Paper/Studie/Statistik bekannt ist, würde ich mich über eine E-Mail mit entsprechendem Verweis freuen. ↩︎

-

https://www.golem.de/news/security-it-angriff-legt-stadtverwaltung-witten-lahm-2110-160431.html ↩︎

-

https://www.golem.de/news/schadsoftware-it-angriff-legt-schwerin-und-landkreis-lahm-2110-160350.html ↩︎

-

https://de.wikipedia.org/wiki/Liste_von_Datendiebst%C3%A4hlen ↩︎